Przeganianie asteroid słońcem

29 stycznia 2011, 01:18Ewentualna kolizja dużego meteorytu z Ziemią to wizja, przy której bledną wszelkie inne zagrożenia. To właśnie takie zdarzenie wymazało dinozaury z Ziemi 65 milionów lat temu. Dlatego uczeni zawczasu zastanawiają się, jak temu zapobiec, a jednym z pomysłów jest przypalenie niebezpiecznej asteroidy.

Ekspedycja bliżej odnalezienia ciała Francisa Drake'a

28 października 2011, 11:44Pat Croce, założyciel korsarskiego St. Augustine Pirate & Treasure Museum na Florydzie, twierdzi, że jest już blisko wydobycia ciała sir Francisa Drake'a, angielskiego korsarza, który w latach 1577-1580 odbył wyprawę dookoła świata.

Silny zespół pod egidą Twittera

14 września 2012, 17:10Bez zbytniego rozgłosu Twitter kompletuje silny zespół ds. bezpieczeństwa. Jego najnowszym nabytkiem jest Charlie Miller, znany ekspert specjalizujący się w bezpieczeństwie produktów Apple’a.

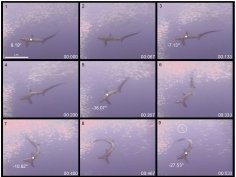

Kosogony ogłuszają ofiary ogonem

11 lipca 2013, 11:12Ponieważ płetwa ogonowa z wydłużonym górnym płatem stanowi sporą część ciała kosogonów, naukowcy od dawna podejrzewali, że ryby korzystają z niej jak z broni. Zdjęcia wykonane podczas polowania na sardynki potwierdziły, że Alopias pelagicus rzeczywiście ogłuszają ofiary, uderzając je ogonem.

Selfie w czasie miniudaru

23 czerwca 2014, 11:27Gdy siedząc w samochodzie, 49-letnia Stacey Yepes z Toronto ponownie poczuła, że lewa połowa jej twarzy zaczyna drętwieć, sfilmowała się za pomocą smartfona. Lekarz przeanalizował jej nagranie, dzięki czemu w samą porę udało się zdiagnozować tzw. miniudar. Wcześniej kobieta zgłosiła się do szpitala, ale do czasu obejrzenia przez lekarzy objawy ustąpiły, przez co jej stan błędnie zinterpretowano jako zwykły stres.

Atakują, by niszczyć

8 kwietnia 2015, 09:46Z przeprowadzonych w obu Amerykach badań wynika, że coraz częściej ataki hakerskie są nastawione na wywołanie zniszczeń czy zakłóceń w funkcjonowaniu firm lub społeczeństw. Widoczna jest zmiana priorytetów – ze zdobywania informacji czy testowania zabezpieczeń na sianie zamętu.

Telefony od cyberprzestępców

16 listopada 2015, 10:01Mieszkańcy Wielkiej Brytanii odbierają od pewnego czasu telefony od cyberprzestępców, którzy podają się za pracowników firmy dostarczającej łącza internetowe. To odmiana znanego już wcześniej ataku, podczas którego przestępcy udawali pracowników Microsoftu.

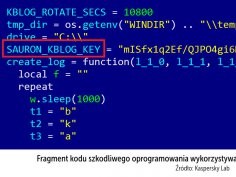

Project Sauron - zaawansowana operacja cyberszpiegowska

10 sierpnia 2016, 09:51Kaspersky Lab informuje o odkryciu w 2015 roku grupy, która specjalizowała się m.in. w wykorzystywaniu klipsów USB do kradzieży danych z komputerów niepodłączonych do sieci. Szpiegowska grupa działała prawdopodobnie na zlecenie jednego z państw.

Eksperci o niebezpieczeństwach hakerskiego ataku na sztuczną inteligencję

22 lutego 2018, 06:30Grupa naukowców z Uniwersytetów Yale, w Cambridge oraz Oksfordzie oraz eksperci ds. wojskowych ostrzegają, że hakerzy mogą atakować luki w systemach sztucznej inteligencji i wykorzystywać te systemy do przeprowadzania zautomatyzowanych cyberataków, manipulowania opinią publiczną czy spowodować, by komercyjne drony zaczęły atakować wybrane cele

Komórki łożyska regenerują uszkodzone serce

21 maja 2019, 09:15Komórki macierzyste łożyska, zwane Cdx2, regenerują komórki serca po zawale, donoszą naukowcy z Icahn School of Medicine. Ich odkrycie może przyczynić się do powstania nowych standardów leczenia chorób kardiologicznych.